In deze blog gaan we bespreken hoe je een Single Sign-On (SSO) koppeling kunt maken in Qlik Sense met behulp van Azure Active Directory (Azure AD). We zullen deze procedure in vier stappen doorlopen:

- App toevoegen aan Azure AD: We beginnen door de Qlik Sense-applicatie toe te voegen aan Azure AD, zodat we deze kunnen gebruiken voor authenticatie.

- Configuratie van Azure Active Directory Single Sign-On: Vervolgens zullen we de Azure AD Single Sign-On configureren. Dit omvat het instellen van de juiste identiteitsproviders en het configureren van de vereiste instellingen voor SSO.

- Qlik Sense configureren voor Single Sign-On: Nadat we de Azure AD SSO hebben geconfigureerd, moeten we de instellingen in Qlik Sense aanpassen om SSO mogelijk te maken. Dit omvat het instellen van de juiste SAML-configuratie en het koppelen van Qlik Sense aan Azure AD.

- Toewijzen van Qlik Sense aan de Azure AD-gebruiker: Ten slotte moeten we de Qlik Sense-applicatie toewijzen aan de Azure AD-gebruikers die toegang moeten hebben tot de applicatie.

Om deze stappen succesvol uit te voeren, heb je de volgende onderdelen nodig:

- Een actief Azure AD-abonnement: Zorg ervoor dat je een geldig abonnement hebt op Azure AD, aangezien dit nodig is om de vereiste configuraties uit te voeren.

- Qlik Sense Enterprise: Zorg ervoor dat je Qlik Sense Enterprise gebruikt, aangezien deze functie mogelijk niet beschikbaar is in andere versies van Qlik Sense.

Volg deze stappen zorgvuldig om een succesvolle SSO-koppeling tot stand te brengen tussen Qlik Sense en Azure AD.

App toevoegen aan Azure AD

De eerste stap is het toevoegen van de Qlik Sense enterprise app aan de Azure Active Directory.

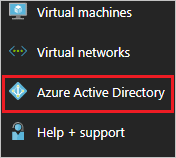

- Ga naar het Azure AD Portaal, en klik aan de linkerkant op Azure Active Directory:

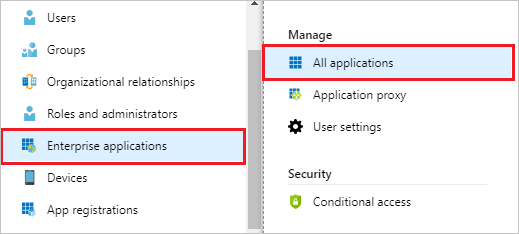

- Ga hier naar enterprise applications en vervolgens alle applicaties:

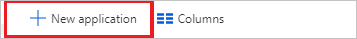

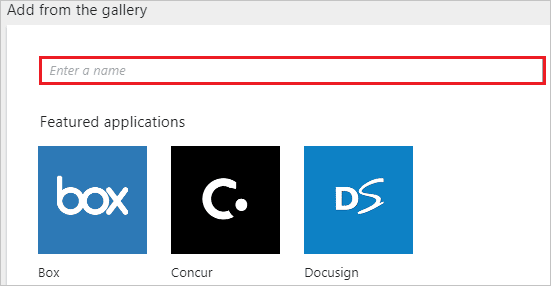

- Klik op het plusje met daarbij New application om de Qlik Sense applicatie toe te voegen:

- Zoek in het zoekveld op Qlik Sense Enterprise, selecteer Qlik Sense Enterprise en klik vervolgens op Add:

Configuratie van de Azure Active Directory Single Sign On

In dit gedeelte gaat over het configureren van het Azure active directory gedeelte.

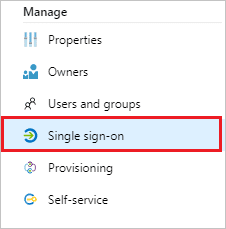

- Klik in het Azure portaal op de Qlik Sense Enterprise applicatie, onder enterprise applicaties, en klik vervolgens op Single-sign-on:

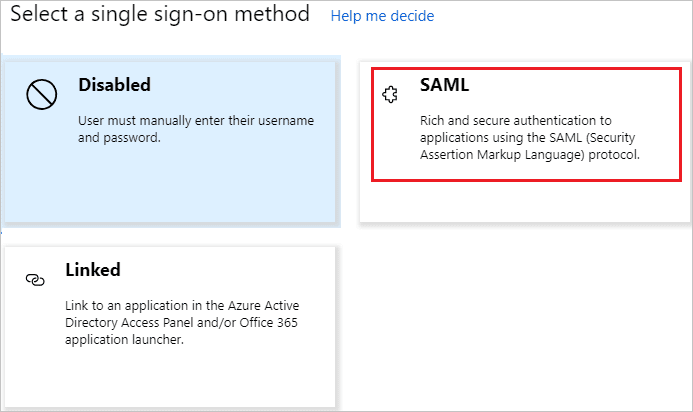

- Hier staan nu een aantal methodes voor single sign on. Kies hier voor SAML:

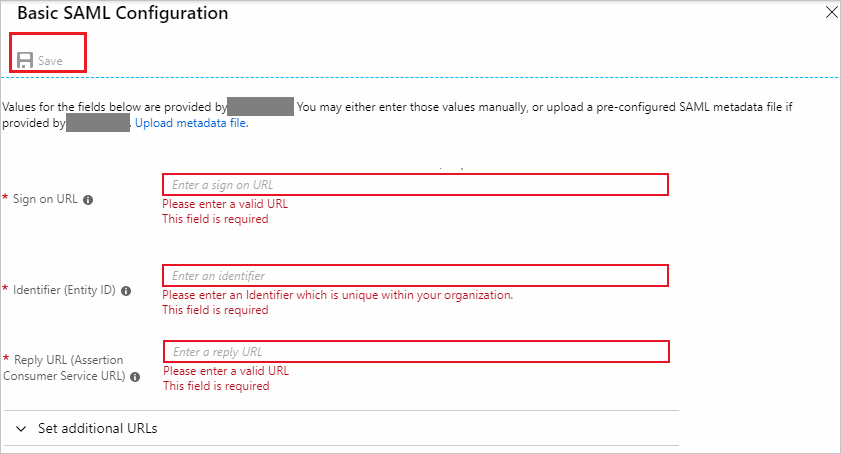

- Voer op de Basic SAML Configuration pagina de volgende stappen uit:

- Voer bij de single-sign-on url de volgende url in: https://<Qliksense URL>:4443/azure/hub

- Voer bij de identifier url, de volgende: https://<Qliksense URL>

- Voer bij de Reply url de volgende link in: https://<Qliksense URL>:4443/samlauthn/

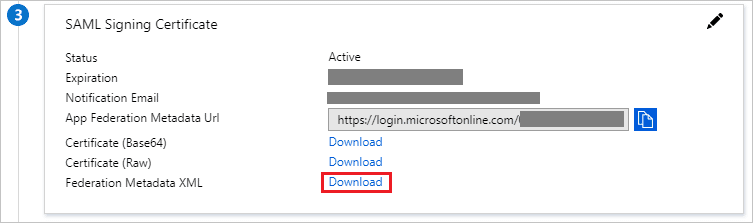

- Nu kun je op de pagina Set up Sign-On with SAML, in het gedeelte SAML Singing Certificate het bestand federation metadata XML downloaden:

Qliksense configureren voor Single sign on

Pas het zojuist gedownloade bestand Federation metadata XML aan, zodat deze op de Qlik Sense server geüpload kan worden:

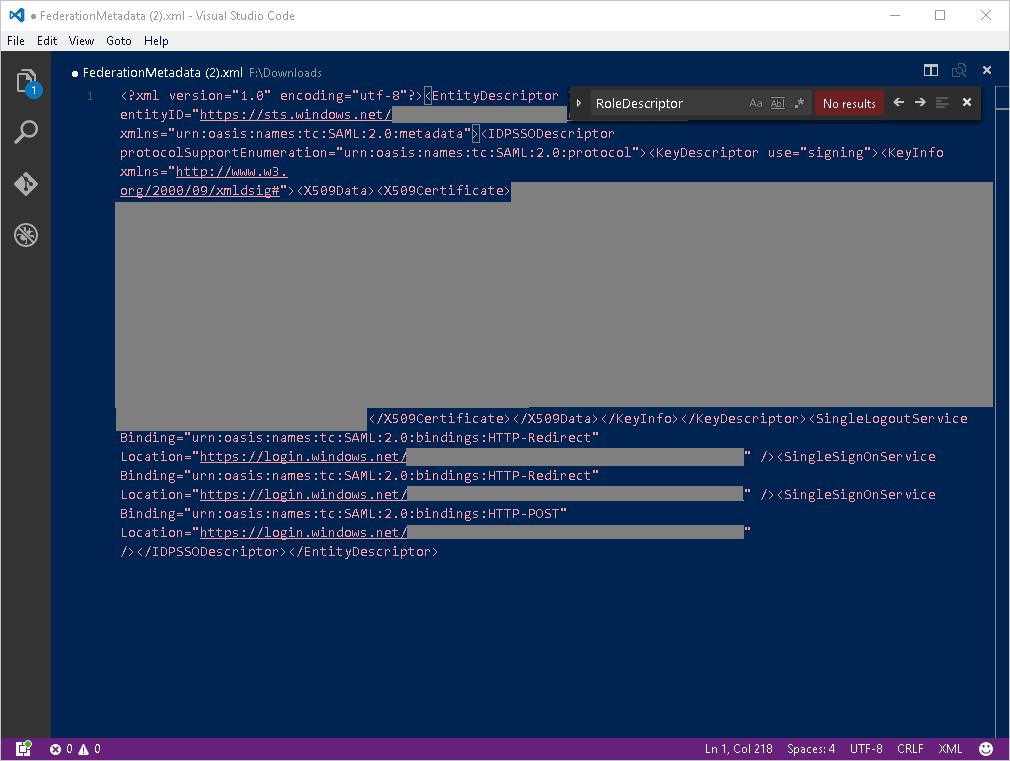

- Open het bestand FederationMetaData.xml in notepad.

- Zoek op de waarde <RoleDescriptor>, in het bestand staat dit 4 keer.

- Verwijder de waarde <RoleDescriptor>, en verwijder ook alles wat hier tussen staat, tot en met de waarde </RoleDescriptor>.

- Sla het gewijzigde document op.

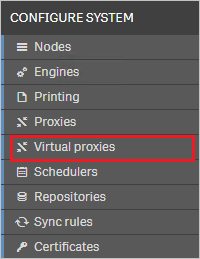

- Ga nu in Qlik Sense naar de Management console naar Virtual Proxies:

- Maak een nieuwe proxy aan door op de knop Create new te klikken:

- Nu krijg je een scherm om de nieuwe virtual proxy te bewerken:

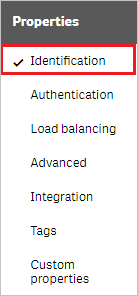

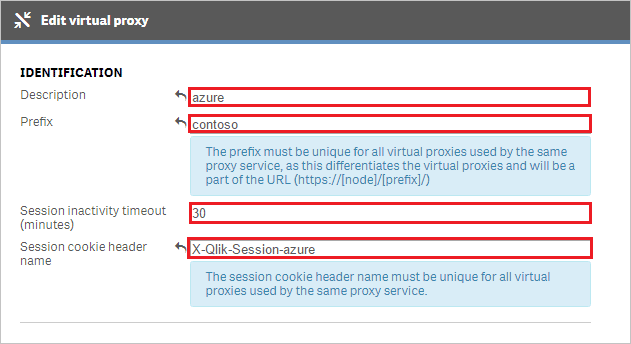

- Wijzig onder Identification de volgende onderdelen:

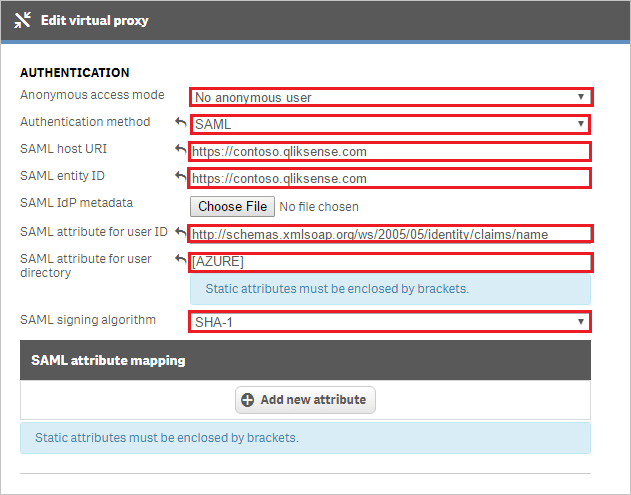

- Wijzig onder het Authentication scherm de volgende onderdelen:

- Upload het net aangepaste xml bestand onder SAML IdP metadata.

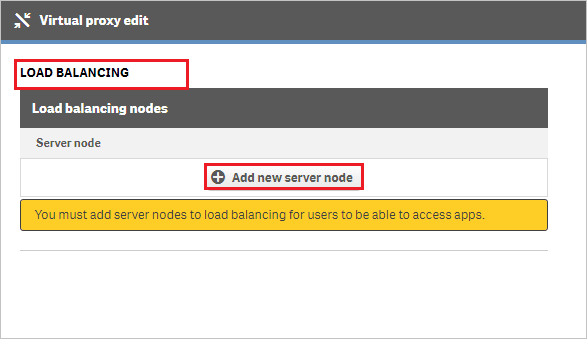

- Ga nu naar het Load Balancing menu, en kies voor Add new server node:

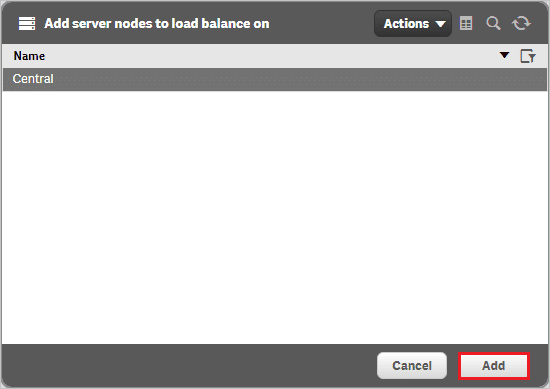

- Voeg hier de Central node toe:

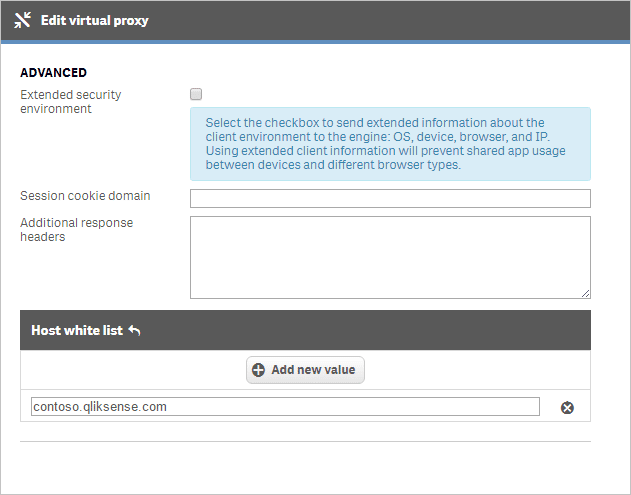

- Ga hierna naar het Advanced gedeelte, en voeg de volledige Qliksense url toe aan de host white list:

- Klik hierna op apply:

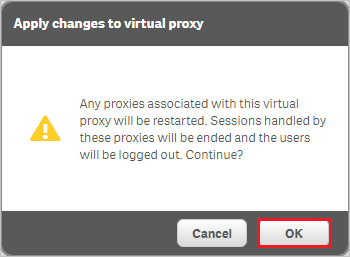

- Klik op ok bij de waarschuwing dat de proxy moet herstarten:

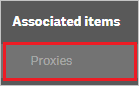

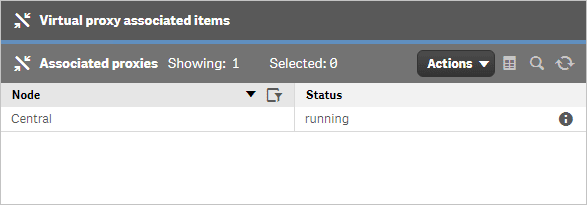

- Hierna verschijnt aan de rechterkant van het scherm, het menu associated items. Klik hier op Proxies:

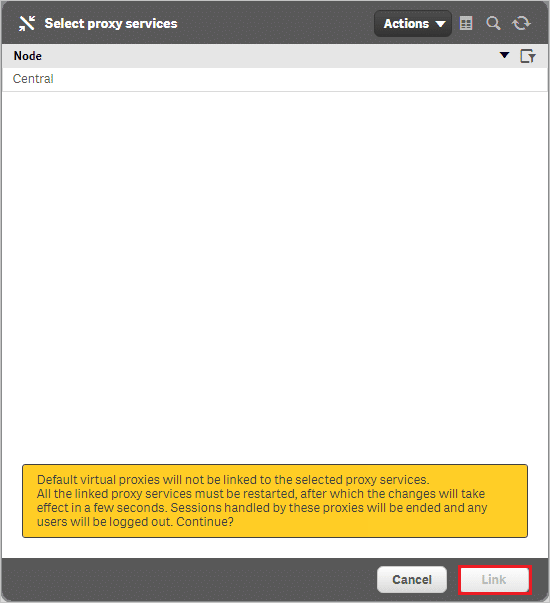

- Klik op de knop link, om de proxy aan de virtuele proxy te linken:

- Selecteer hier de Central node en klik op Link:

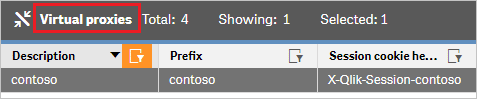

- Ga naar het scherm Virtual Proxies, en klik op de net aangemaakte virtual proxy:

- Helemaal onderaan staat de knop Download SP metadata, download het bestand:

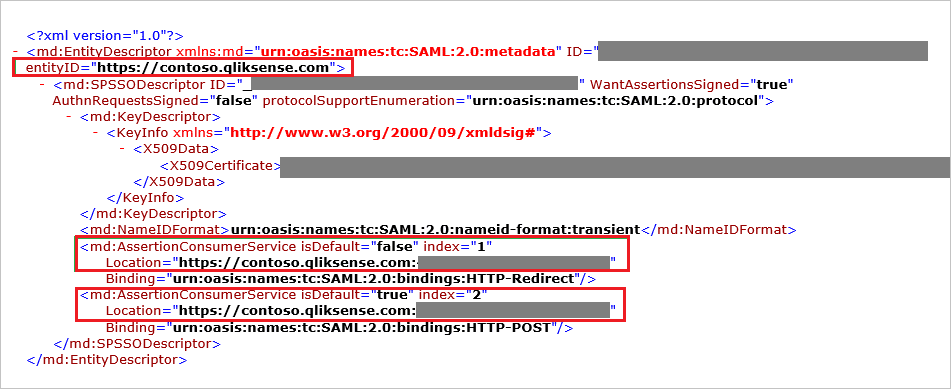

- Open het Sp Metadata bestand. Kijk of de waardes overeenkomen met de instellingen van de Azure Ad configuratie:

Toewijzen van Qliksense aan de Azure AD gebruiker

1. Ga in het Azure Portal naar Enterprise Applications, selecteer All applications, daarna naar Qlik Sense Enterprise:

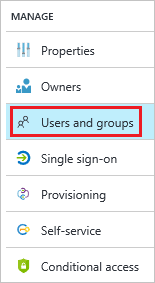

- Ga na het selecteren van Qlik Sense enterprise aan de linkerkant naar Users en Groups:

- Klik bovenaan op Add user en selecteer onder users and groups de toe te wijzen gebruikers.

Om te testen of het werkt kan de gebruiker inloggen vanuit portal.office.com, daar staat de tegel met de Qlik Sense Enterprise App.

Meer weten over onze oplossingen?

Onze consultants hebben veel ervaring binnen een grote verscheidenheid aan branches.

Eens verder brainstormen over de mogelijkheden voor jouw organisatie?

Maak kennis met onze specialist Arnoud van der Heiden.